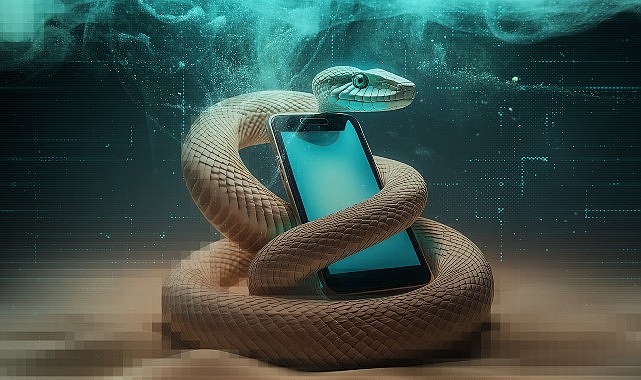

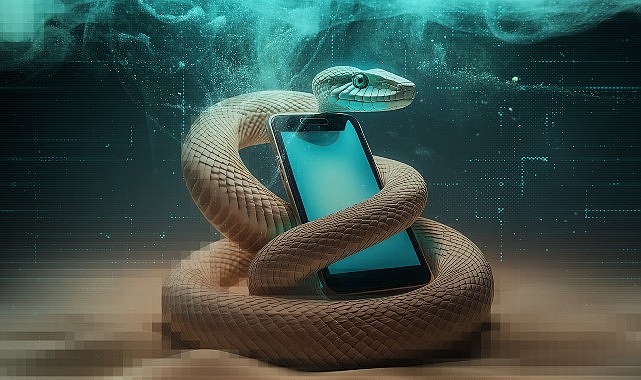

Dijital güvenlik şirketi ESET, Mısır ve Filistin’deki Android kullanıcılarına trojanlaştırılmış uygulamalar yayan Arid Viper casusluk kampanyalarını keşfetti.

ESET Research, ESET’in AridSpy ismini verdiği çok etaplı Android ziyanlı yazılımının beş özel web sitesi üzerinden dağıtıldığını paylaştı. ESET, AridSpy’ın hem Filistin hem de Mısır’da ortaya çıktığını tespit etti ve bunu Arid Viper APT kümesine atfettiğini duyurdu. Kullanıcı bilgi casusluğuna odaklanan uzaktan denetim edilen bir Truva atı olan AridSpy, diğer fonksiyonlarının yanı sıra iletileşme uygulamalarını gözetleyebiliyor ve aygıttan içerik sızdırabiliyor.

ESET araştırmacıları, Android kullanıcılarını amaç almak için trojanlaştırılmış uygulamalar kullanan beş kampanya belirledi. Arid Viper APT kümesi tarafından yürütüldüğü düşünülen bu kampanyaların 2022 yılında başladığı belirtiliyor. ESET’in AridSpy ismini verdiği çok basamaklı Android casus yazılımları, tespit edilmekten kaçınmasına yardımcı olmak için Komuta ve Denetim (C&C) sunucusundan birinci ve ikinci etap yükleri indiriyor. Ziyanlı yazılım, çeşitli iletileşme uygulamalarını, bir iş fırsatı uygulamasını ve bir Filistin Sivil Kayıt uygulamasını taklit eden özel web siteleri aracılığıyla dağıtılıyor. Bunlar ekseriyetle AridSpy’ın ziyanlı kodunun eklenmesiyle trojanlaştırılmış mevcut uygulamalardır. ESET Research, kullanıcı bilgilerinin casusluğuna odaklanan uzaktan denetim edilen AridSpy Trojan’ını Filistin ve Mısır’da tespit etti.

APT-C-23, Desert Falcons yahut Two-tailed Scorpion olarak da bilinen Arid Viper, Orta Doğu’daki ülkeleri gaye almasıyla bilinen bir siber casusluk kümesidir; küme yıllar boyunca Android, iOS ve Windows platformları için geniş bir makûs gayeli yazılım cephaneliğiyle dikkat çekmiştir. Taklit web siteleri aracılığıyla sağlanan etkilenen üç uygulama, AridSpy casus yazılımıyla truva atı haline getirilmiş yasal uygulamalar. Bu berbat niyetli uygulamalar hiçbir vakit Google Play üzerinden sunulmamış, sadece üçüncü taraf sitelerden indirilmiştir. Bu uygulamaları yüklemek için potansiyel kurbandan, bilinmeyen kaynaklardan uygulama yüklemek için varsayılan olmayan Android seçeneğini aktifleştirmesi istenir. Filistin’de kaydedilen casus yazılım örneklerinin çoğunluğu makus emelli Palestinian Civil Registry uygulaması içindi.

AridSpy’ı keşfeden ESET araştırmacısı Lukáš Štefanko “Tehdit aktörleri, aygıta birinci erişimi elde etmek için potansiyel kurbanlarını düzmece ancak fonksiyonel bir uygulama yüklemeye ikna etmeye çalışıyor. Amaç, sitenin indirme düğmesine tıkladığında birebir sunucuda barındırılan myScript.js, makus maksatlı evrak için gerçek indirme yolunu oluşturmak üzere çalıştırılır,” diye açıklıyor ve kullanıcıların nasıl etkilendiğini anlatıyor. Kampanya, StealthChat’in truva atı haline getirilmiş sürümlerini içeren berbat gayeli bir Android iletileşme uygulaması olan LapizaChat’i içeriyordu. ESET, LapizaChat’ten sonra AridSpy’ı dağıtmaya başlayan ve bu kere NortirChat ve ReblyChat isimli iletileşme uygulamaları üzere görünen iki kampanya daha tespit etti. NortirChat yasal Session iletileşme uygulamasını temel alırken ReblyChat yasal Voxer Walkie Talkie Messenger’ı temel alıyor.

Öte yandan, Filistin Nüfus Kayıt uygulaması daha evvel Google Play’de bulunan bir uygulamadan esinlenmişti. Araştırmamıza nazaran çevrimiçi olarak sunulan makûs hedefli uygulama, Google Play’deki uygulamanın truva atı haline getirilmiş bir sürümü değil; bunun yerine, bilgi almak için bu uygulamanın yasal sunucusunu kullanır. Bu da Arid Viper’ın bu uygulamanın fonksiyonelliğinden esinlendiği lakin legal sunucuyla bağlantı kuran kendi istemci katmanını yarattığı manasına geliyor. Büyük olasılıkla Arid Viper, Google Play’deki yasal Android uygulamasına aksi mühendislik uyguladı ve kurbanların bilgilerini almak için sunucusunu kullandı. ESET’in tespit ettiği son kampanya, AridSpy’ı bir iş teklifi uygulaması olarak dağıtıyor.

AridSpy ağ tespitinden, bilhassa de C&C bağlantısından kaçınmayı amaçlayan bir özelliğe sahip. AridSpy’ın kodda belirttiği üzere kendini devre dışı bırakabilir. Data sızıntısı ya Firebase C&C sunucusundan bir komut alınarak ya da özel olarak tanımlanmış bir olay tetiklendiğinde başlatılır. Bu olaylar ortasında internet ilişkisinin değişmesi, uygulamanın yüklenmesi ya da kaldırılması, bir telefon görüşmesi yapılması ya da alınması, bir SMS bildirisinin gönderilmesi ya da alınması, bir şarj aygıtının bağlanması ya da temasının kesilmesi ya da aygıtın tekrar başlatılması sayılabilir. Bu olaylardan rastgele biri meydana gelirse AridSpy çeşitli kurban bilgilerini toplamaya başlar ve bunları sızma C&C sunucusuna yükler. Aygıt pozisyonu, kişi listeleri, arama kayıtları, metin bildirileri, fotoğrafların küçük fotoğrafları, kaydedilen görüntülerin küçük fotoğrafları, kaydedilen telefon görüşmeleri, kaydedilen etraf sesleri, makus hedefli yazılım tarafından çekilen fotoğraflar, değiş tokuş edilen iletileri ve kullanıcı şahıslarını içeren WhatsApp veritabanları, varsayılan tarayıcıdan ve yüklüyse Chrome, Samsung Browser ve Firefox uygulamalarından yer imleri ve arama geçmişi, harici depolama alanından belgeler, Facebook Messenger ve WhatsApp bağlantısı ve başkalarının yanı sıra alınan tüm bildirimleri toplayabilir.

Kaynak: (BYZHA) Beyaz Haber Ajansı

GÜNDEM

08 Nisan 2025SPOR

08 Nisan 2025GÜNDEM

08 Nisan 2025SPOR

08 Nisan 2025SPOR

08 Nisan 2025GÜNDEM

08 Nisan 2025GÜNDEM

08 Nisan 2025 1

İguanalar ne kadar sürede renk değiştirebilir ? Detaylar burada…

1311 kez okundu

1

İguanalar ne kadar sürede renk değiştirebilir ? Detaylar burada…

1311 kez okundu

2

Penguenleri hiç bu kadar komik ve yakından görmemiştiniz

1003 kez okundu

2

Penguenleri hiç bu kadar komik ve yakından görmemiştiniz

1003 kez okundu

3

Rusya ordusunda Pasifik için yeni bir cephe açılıyor. Çin’in ilk tepkisi!

819 kez okundu

3

Rusya ordusunda Pasifik için yeni bir cephe açılıyor. Çin’in ilk tepkisi!

819 kez okundu

4

Mecnun Otyakmaz: Alacağımız her puanın çok önemi var

780 kez okundu

4

Mecnun Otyakmaz: Alacağımız her puanın çok önemi var

780 kez okundu

5

Şenol Güneş: Arda Turan Milli Takım formasını giyebilir

660 kez okundu

5

Şenol Güneş: Arda Turan Milli Takım formasını giyebilir

660 kez okundu

Veri politikasındaki amaçlarla sınırlı ve mevzuata uygun şekilde çerez konumlandırmaktayız. Detaylar için veri politikamızı inceleyebilirsiniz.